GJoy Dex Analysizer简称为为GDA,是一款功能强大的互式Android反编译分析工具。GDA反编译器全面升级,采用C++完成核心解析功能,并对数据类分析、中间语言优化等进行了优化,具有解析速度快、运行稳定等特点,同时提供查壳功能、odex转dex、oat转dex、xml二进制解析器等多种实用工具,支持分析apk,dex,odex,oat类型文件。

此外工具还提供了很多实用工具,如查壳功能、odex转dex、oat转dex、xml二进制解析器、 算法工具、android设备内存dump等等功能,提供了字符串、方法、类和域交叉引用查询、调用者查询、 强大的搜索功能、注释功能、分析结果保存等等,一定会带给你不一样的分析体验。

此工具提供了很多实用工具,如查壳功能、odex转dex、oat转dex、xml二进制解析器、算法工具、android设备内存dump等等功能,在交互式分析上,提供了字符串、方法、类和域交叉引用查询、调用者查询、搜索功能、注释功能、分析结果保存等等功能。

GDA3中重写了所有反编译器代码,从反汇编、数据流分析、中间语言优化、结构化分析等都做了重大改变,同时极大的优化DEX解析引擎、恶意行为检测引擎、查壳引擎,相比GDA1、GDA2,在分析速度、稳定性、使用体验方面都有极大的改善和提升。

-可以解析加过壳的Dex,并且可以有效绕过各种字节码陷阱、类型混淆以及anti-disassembling和anti-decompiling技术

-完全使用c++编写,快速解析dex、apk和OAT,odex转dex,OAT转DEX

-直接修改DEX文件的smali指令,无需反编译

-可修改DEX文件中的字符串(支持中文)

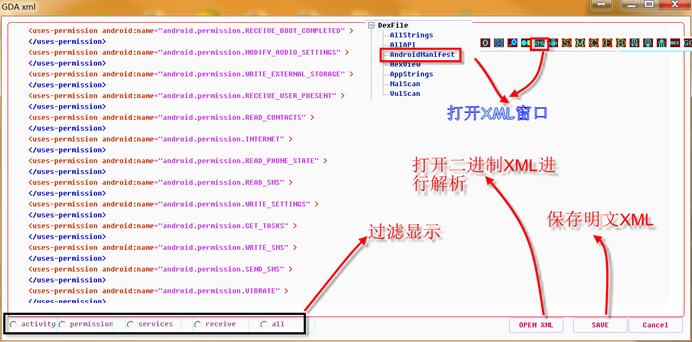

-改进优化的xml解析器(可解析加壳处理过xml),支持过滤显示功能

-快速dump设备内存,另外提供有内存模块过滤功能

-针对字符串、方法、类、域等关键信息提供了强大的搜索、交叉引用

-提供了基于包过滤的引用字符串查看

-友好的smali分析界面及java伪代码分析界面(F5)

-伪代码(字符串、函数)可进行交叉引用(X)以及双击进入被调用者函数等

-强大快速的恶意行为扫描功能以及ANDROID系统API查看,让你一眼看出APK的真实面目,极大方便了恶意代码分析

ODEX 文件中提取 DEX 文件

直接对 DEX 的指令进行编辑修改(方便破解,不用反编译),单指令反汇编,Smali 操作码编译成字节码

对方法,类,字符串等进行快速搜索

支持方法,类,字符串等的交叉引用

方法访问回滚,方法跳转

简单的命令支持

连接 Android 设备,对指定进程的内存进行dump

十六进制显示非方法区域

命令行 Shell

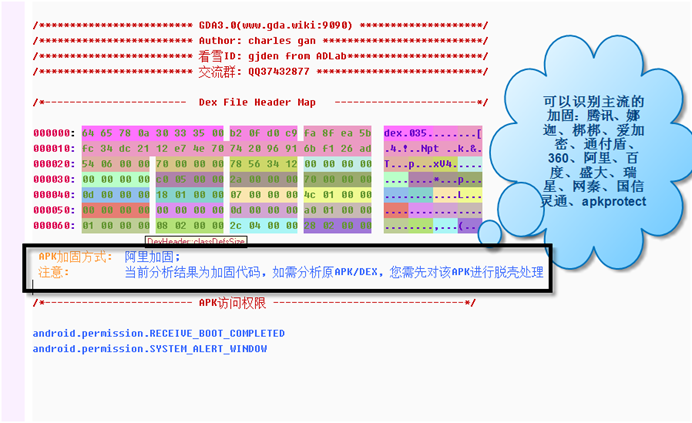

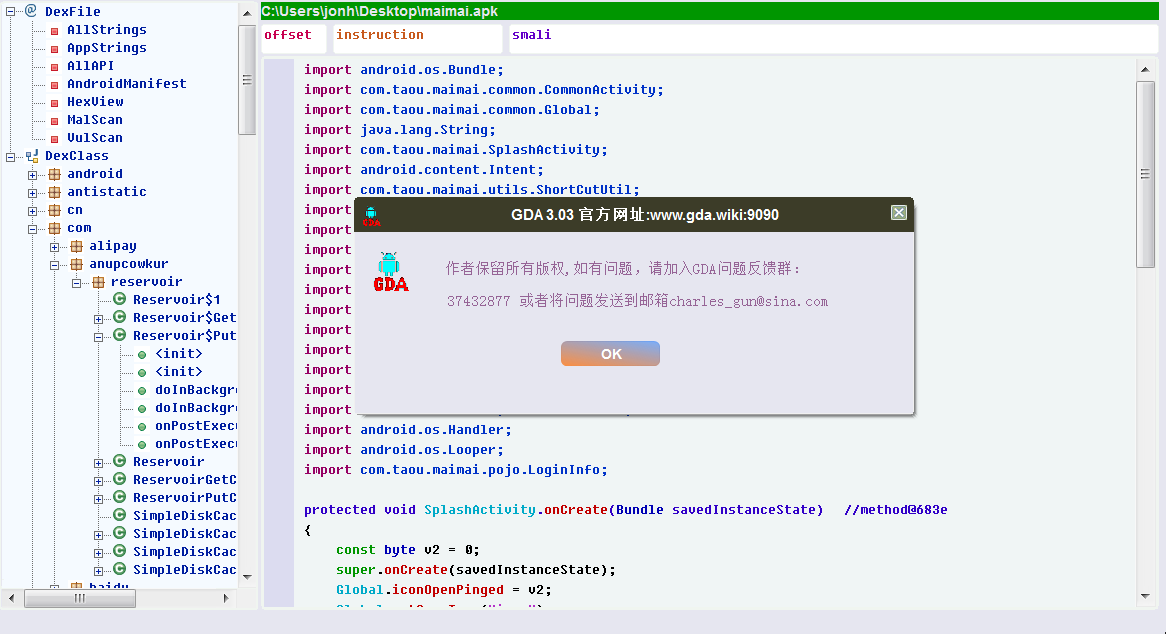

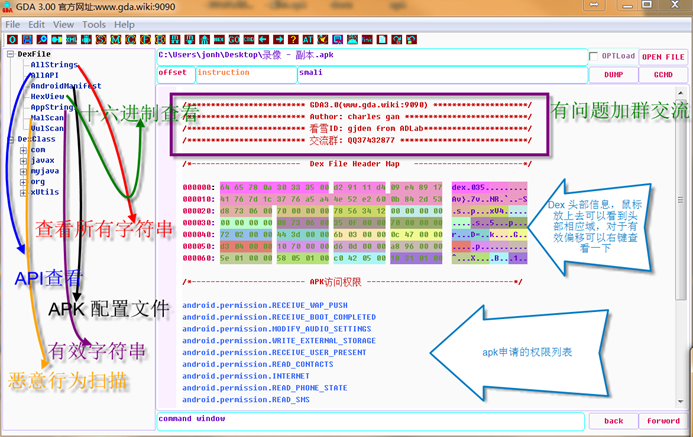

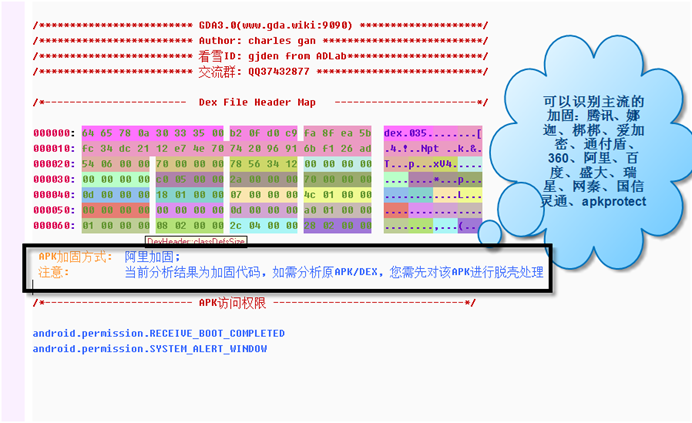

如果APP被加固处理,GDA会对加固进行自动识别,显示在Dex头和APK权限之间,如图

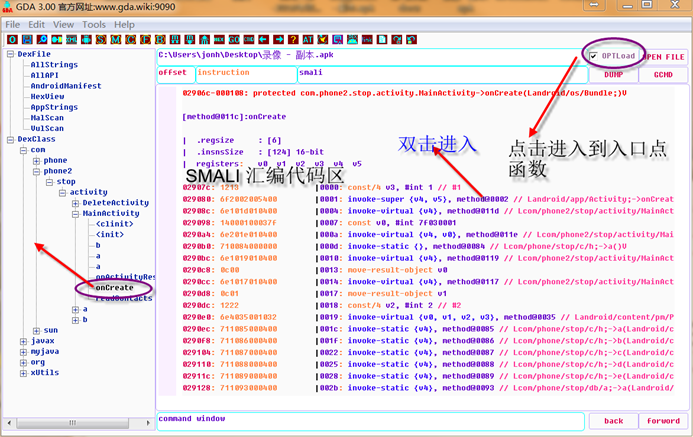

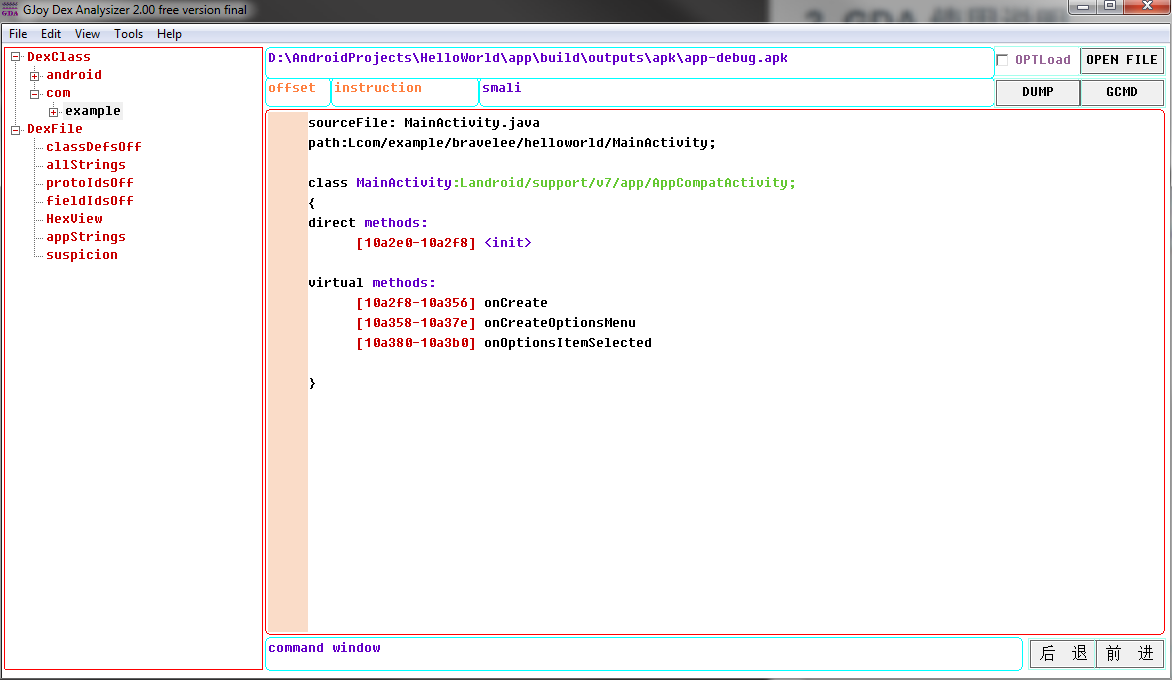

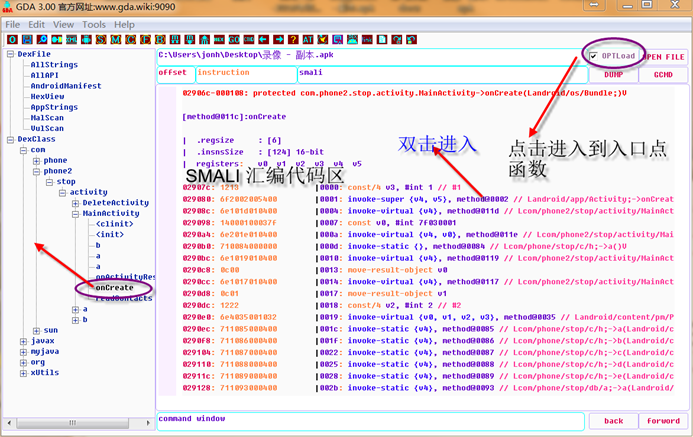

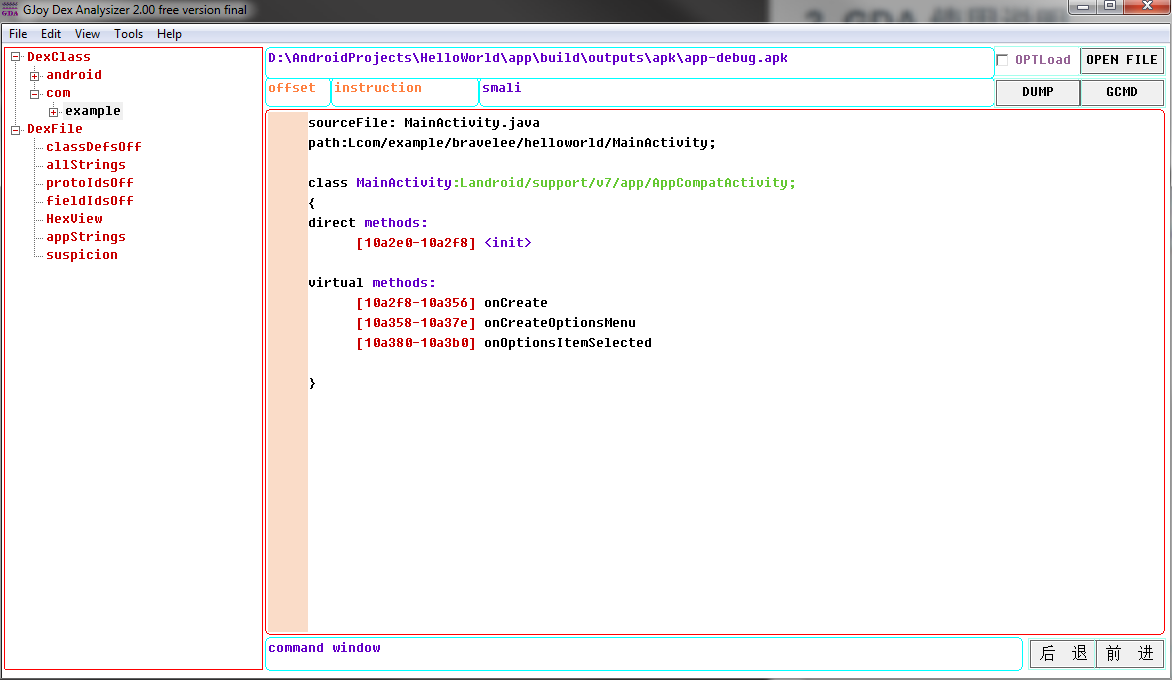

点击OPTLoad可以进入到APK的入口函数:

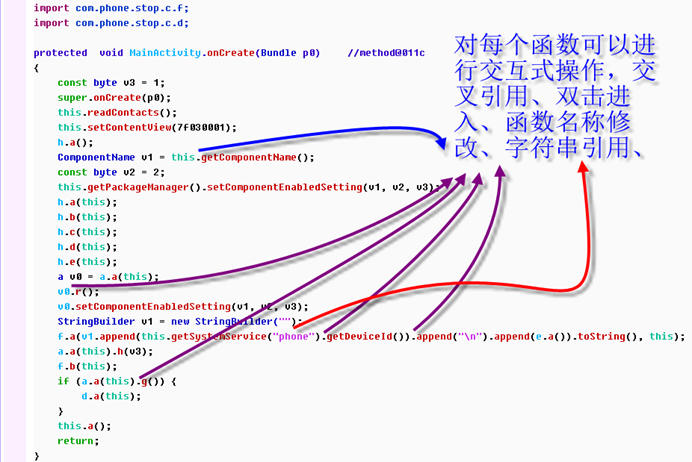

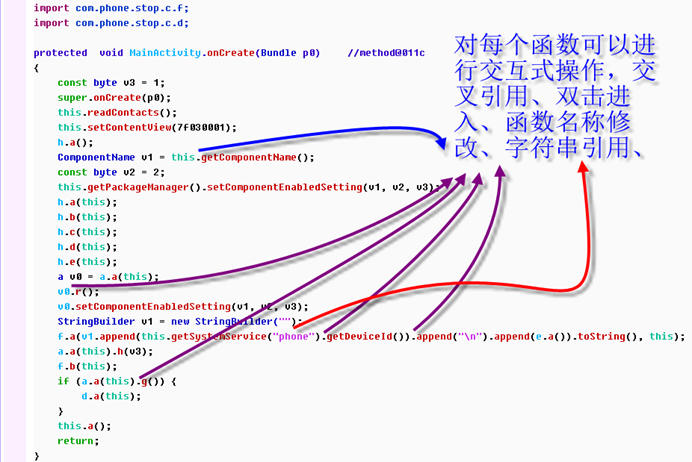

在汇编代码区,可以按F5反编译当前方法。

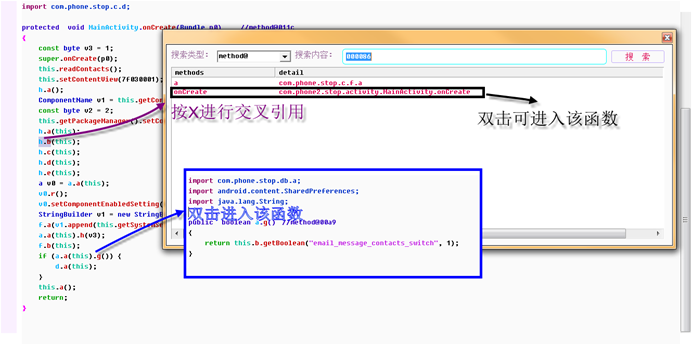

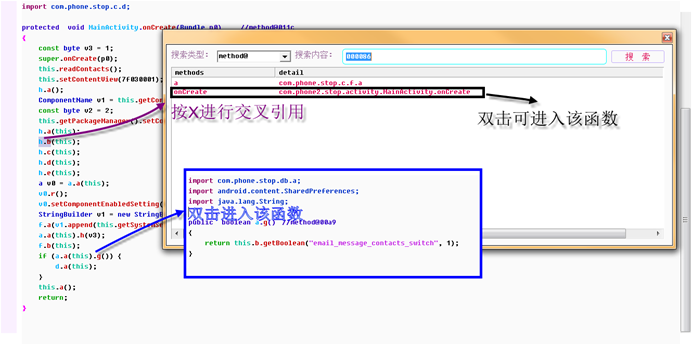

双击进入被调用函数,X交叉引用查看调用者。

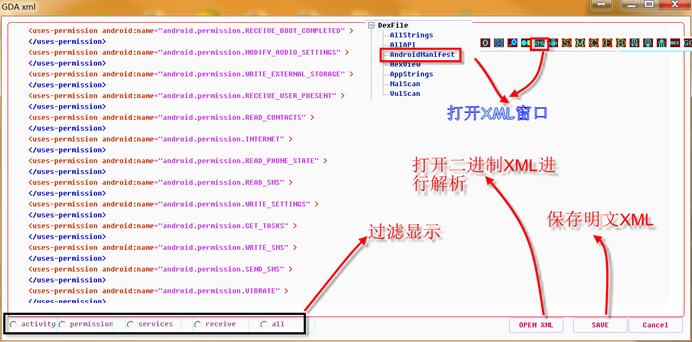

完全自主实现的解码,可绕过反解码技术,成功解析XML。

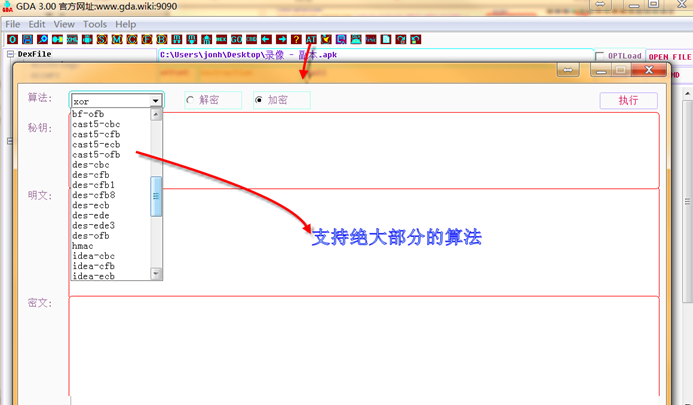

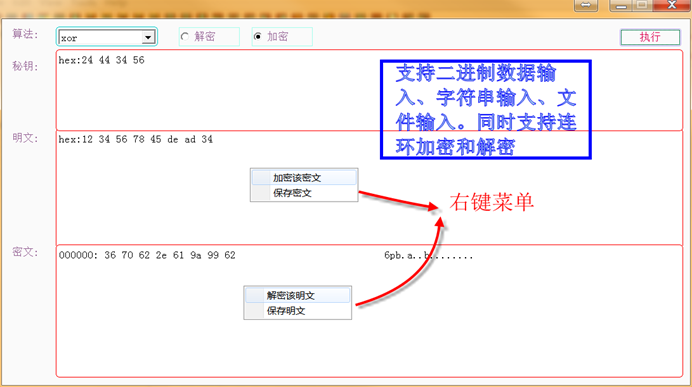

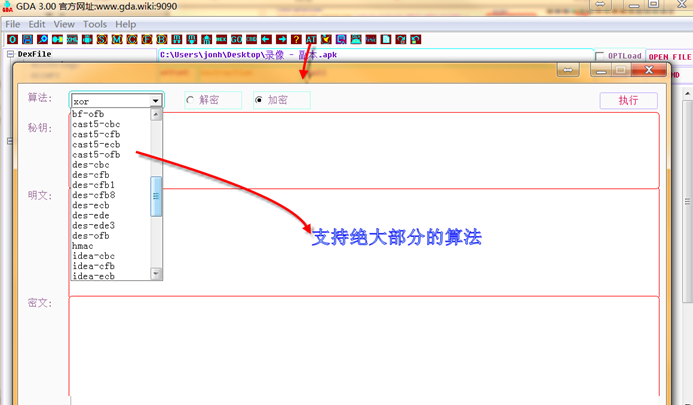

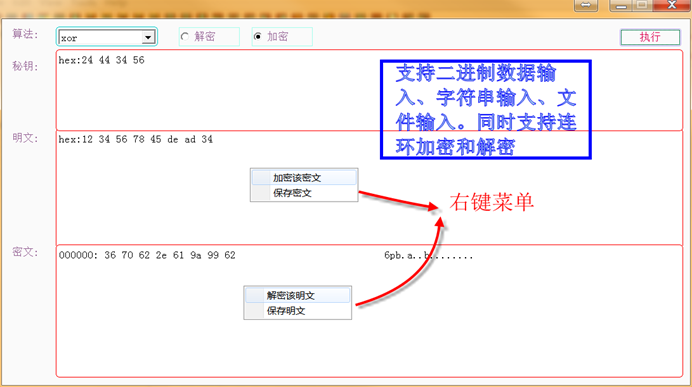

2.算法工具

实现加密解密功能,实现了如下算法:

Hash算法: md2 md4 md5 sha sha1 sha224 sha256 sha384 sha512

对称加密:des idea rc2 rc4 rc4-40 rc2-40 rc2-64 bf cast5 aes(128 192 256)及其相应的模式如ecb cbc ofb cfb,其他模式如(cfb1 cfb8)

非对称加密:RSA

编码算法:base62, base64

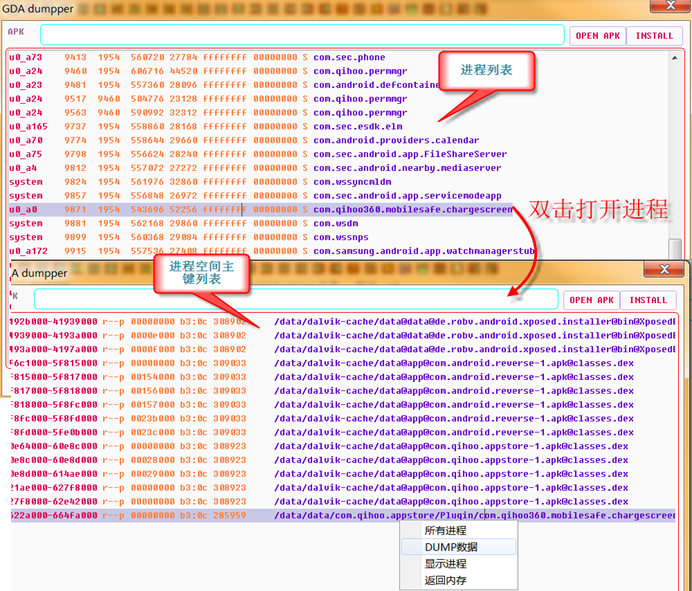

3.进程模块dump工具

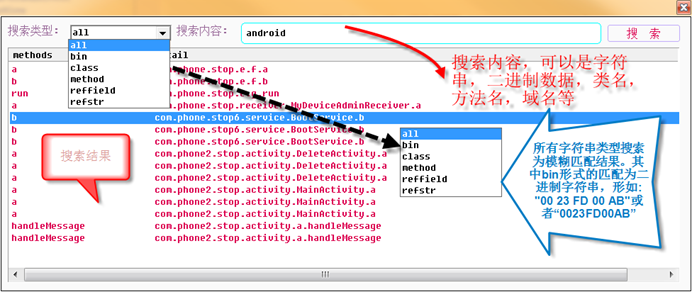

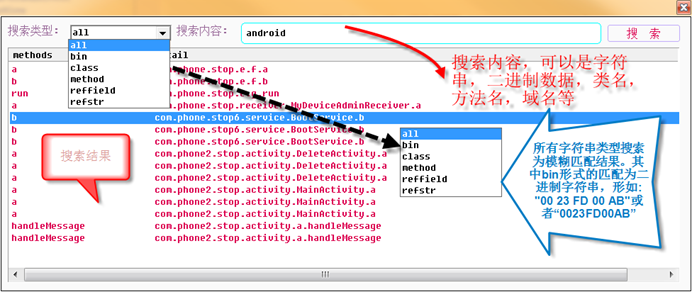

4.搜索工具(S)

Step 1 :打开 dex,可勾选 optload 进行自动定位到入口 activity ,只有AndroidManifest.xml 中描述的 package 与 dex 中的 package 相同才能凑效(如果选中后打开 dex 文件,只解析 com 包的类,解析完成后如果 classes.dex 目录下存在 AndroidManifest.xml ,会自动解析此文件,并且定位到其中指定的第一个执行的 activity. 如果打开之后点击,则会直接定位到主 activity )

Step 2 : s 查找字符串,找到关键点

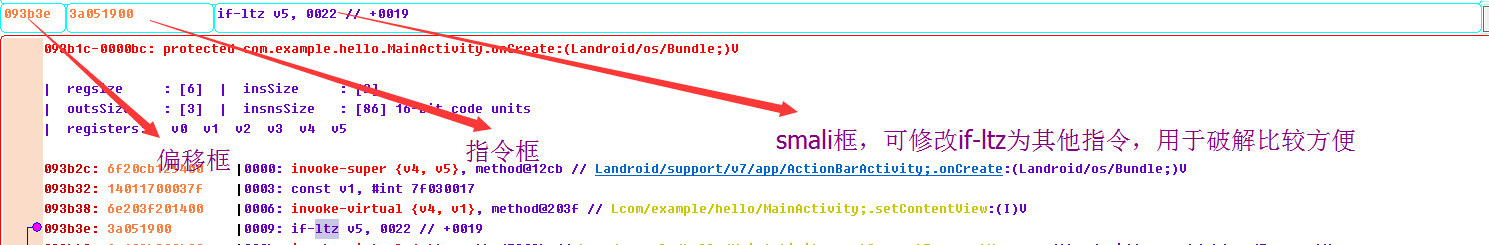

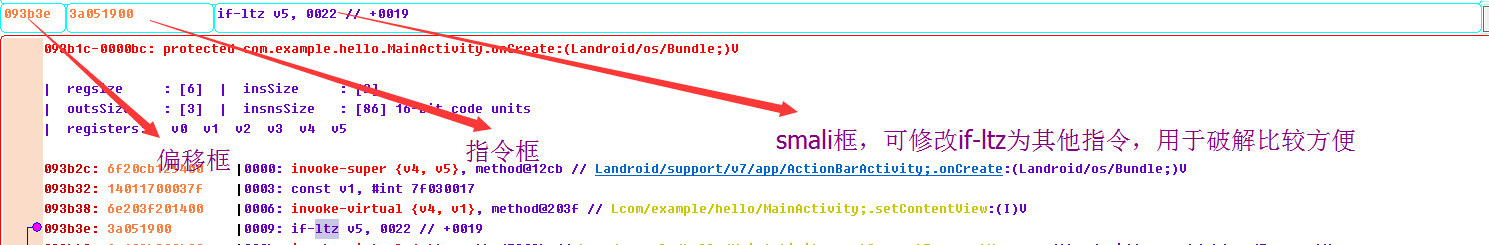

Step 3 :m 修改跳转指令,光标移动要修改的指令处 M,显示如下:

·向偏移框中填入偏移地址可用反汇编地址处的指令,修改后 enter

·指令框中可用直接修改指令,修改后 enter

·smali 框可修改操作码,如 if-ltz 改为if-nez,修改后 enter

Step 4 :open->save modify 保存修改,如果打开的是 apk,则选 save dex as

Step 5 :dex 拖入 apk 压缩包中,签名即可

GJoy Dex Analysizer脱壳步骤

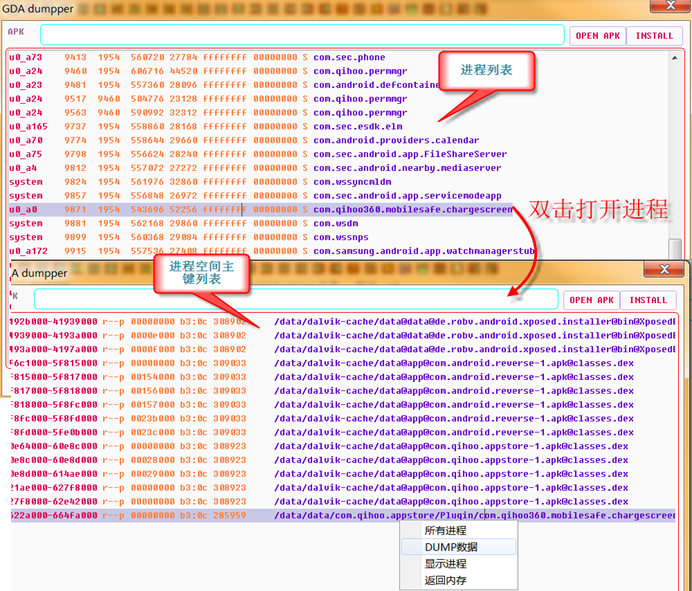

该部分功能还在完善,目前比较弱,需要 ROOT 权限才能 dump,以后会引入注入模块来实现更加强大的功能

Step 1 :打开 dump 窗口(点击按钮 dump,或者菜单 tools->open device )

Step 2 :等待窗口连接设备,直到显示出所有进程(有时较慢,需耐心等待)

Step 3 :双击所选进程行,或者右键打开进程,等待显示所有进程模块

Step 4 :单击要 dump 的模块,或者选中多行右键菜单 dump 即可 dump 出此模块,dump 的文件存放在 {GDA当前目录}/dum/{进程名}/{模块名}

Step 5 :打开 dump 出的 odex 或者 dex,如果是 odex 可以在菜单 open->save as dex 将 odex 转化为 dex

Step 6 :如果需要修复dex,只能依靠自己的技能

Step 7 :打开 dex 并加以分析

X 交叉引用,定位调用者(支持字符串,类,方法,域,实用于smali和java)

Esc/<-/Backspace 退回到上一次访问的方法或者类

-> 下一个访问的方法或者类

G 跳转到指定偏移地址的方法

N 光标放在变量/方法/类上,可以修改相关名称

S 全局搜索

C 添加注释,仅支持java窗口

鼠标双击 光标置于方法处,双击可以进入查看方法或者其他数据。

M 光标置于指令行时编辑指令,仅支持smali窗口

UP 把焦点放在左边树形控件上,按下up键可以访问基于内存的上一个方法

Down 把焦点放在左边树形控件上,访问基于内存的下一个方法

D Dump方法的二进制数据,仅支持smali窗口

Enter 对所有编辑框的输入修改生效

H 16进制显示窗口

Ctr+A 全选

Ctr+C 拷贝

Ctr+V 粘贴仅适用可剪切的控件)

Ctr+X 剪切(仅适用可剪切的控件)

Ctr+F 查找当前窗口的字符串

Ctr+S 保持当前修改生成GDA数据库文件,如方法名,类名,指令修改、注

2.为了支持后续污点传播分析以及模拟执行支持,重构了数据流分析部分,以方便后续功能扩展。

3.为了方便使用python的库进行自动化分析,添加了对python脚本的支持,需要安装32位的python2.7。

4.改善了反编译效果,对于方法中存在非结构化控制流图时,我采取return归约的方法降低jmp语句出现的概率,此外还修复了多处比较少见的bug。

5.对于空方法自动命名为Null_*

6.对get和set方法进行自动识别

7.添加了字节码签名功能,方便后续进行恶意代码特征库的构建,同时可以用于反混淆,以及库函数的识别。

8.添加了中文和英文动态切换的功能,默认为英文界面,菜单view->chinese

9.添加了get和set方法自动命名功能。

10.进一步加强了反编译器的稳定性和容错能力

11.修复了符合条件下,反编译会出现条件反转的问题。

12.分析MultiDex时,修复了在跨Dex交叉引用过程中,部分特殊方法无法交叉引用到的问题。

13.修复了快速频繁按下小盘的上下箭头键时的崩溃问题。

14.添加更多的加固和打包器特征,可识别国外主流加固或者打包厂商,识别标识里添加了加固链接。

15.重新优化了分析引擎,为后续的批量apk分析提供支持。

【基本介绍】

GJoy Dex Analysizer(GDA),GDA是一款强大而轻便的交互式反编译器,也是一款综合性逆向分析利器,本软件具有分析速度快、体积小、内存占用少等优点。软件无需安装java环境和android环境就可以使用,支持分析apk,dex,odex,oat类型文件,支持python脚本以及方法签名制作与识别。工具包含三个由作者独立完成的高速解析引擎: 反编译引擎、apk壳检测引擎、恶意行为检测引擎, 再加上作者独创的使用了字节码直接转java伪代码的解析方式, 无需转换成smali汇编后在做反编译, 大大提升了解析速度。此外工具还提供了很多实用工具,如查壳功能、odex转dex、oat转dex、xml二进制解析器、 算法工具、android设备内存dump等等功能,提供了字符串、方法、类和域交叉引用查询、调用者查询、 强大的搜索功能、注释功能、分析结果保存等等,一定会带给你不一样的分析体验。

【软件特点】

在Android可执行文件反编译分析上,GDA摆脱了使用java速度慢的问题,完全采用C++完成核心解析功能,并且使用了字节码直接转java伪代码的解析方式,无需转换成smali汇编后在做反编译,大大提升了解析速度。此工具提供了很多实用工具,如查壳功能、odex转dex、oat转dex、xml二进制解析器、算法工具、android设备内存dump等等功能,在交互式分析上,提供了字符串、方法、类和域交叉引用查询、调用者查询、搜索功能、注释功能、分析结果保存等等功能。

GDA3中重写了所有反编译器代码,从反汇编、数据流分析、中间语言优化、结构化分析等都做了重大改变,同时极大的优化DEX解析引擎、恶意行为检测引擎、查壳引擎,相比GDA1、GDA2,在分析速度、稳定性、使用体验方面都有极大的改善和提升。

【软件特色】

-独立于java和android sdk,无需安装java和android sdk即可使用-可以解析加过壳的Dex,并且可以有效绕过各种字节码陷阱、类型混淆以及anti-disassembling和anti-decompiling技术

-完全使用c++编写,快速解析dex、apk和OAT,odex转dex,OAT转DEX

-直接修改DEX文件的smali指令,无需反编译

-可修改DEX文件中的字符串(支持中文)

-改进优化的xml解析器(可解析加壳处理过xml),支持过滤显示功能

-快速dump设备内存,另外提供有内存模块过滤功能

-针对字符串、方法、类、域等关键信息提供了强大的搜索、交叉引用

-提供了基于包过滤的引用字符串查看

-友好的smali分析界面及java伪代码分析界面(F5)

-伪代码(字符串、函数)可进行交叉引用(X)以及双击进入被调用者函数等

-强大快速的恶意行为扫描功能以及ANDROID系统API查看,让你一眼看出APK的真实面目,极大方便了恶意代码分析

【软件功能】

APK/DEX/ODEX 文件解析,二进制 xml 解析(能够正确解析加固版的 xml 二进制文件)ODEX 文件中提取 DEX 文件

直接对 DEX 的指令进行编辑修改(方便破解,不用反编译),单指令反汇编,Smali 操作码编译成字节码

对方法,类,字符串等进行快速搜索

支持方法,类,字符串等的交叉引用

方法访问回滚,方法跳转

简单的命令支持

连接 Android 设备,对指定进程的内存进行dump

十六进制显示非方法区域

命令行 Shell

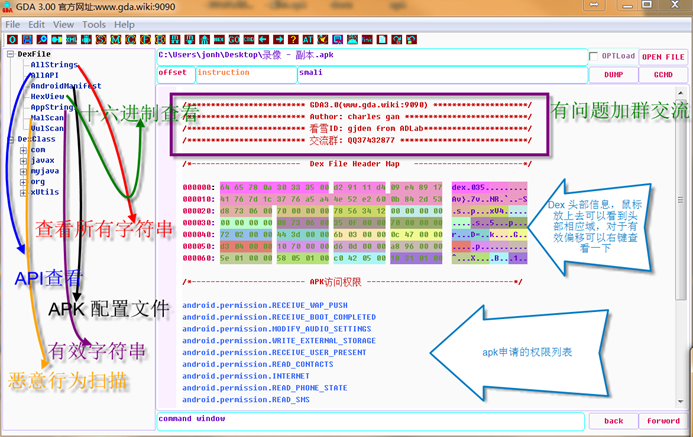

【界面介绍】

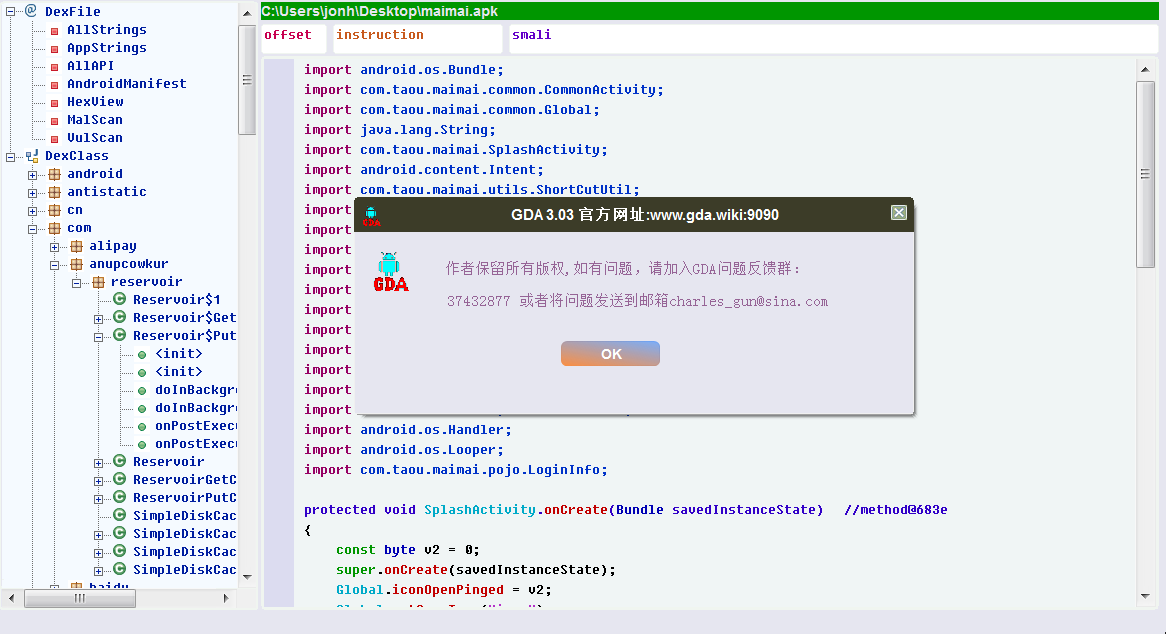

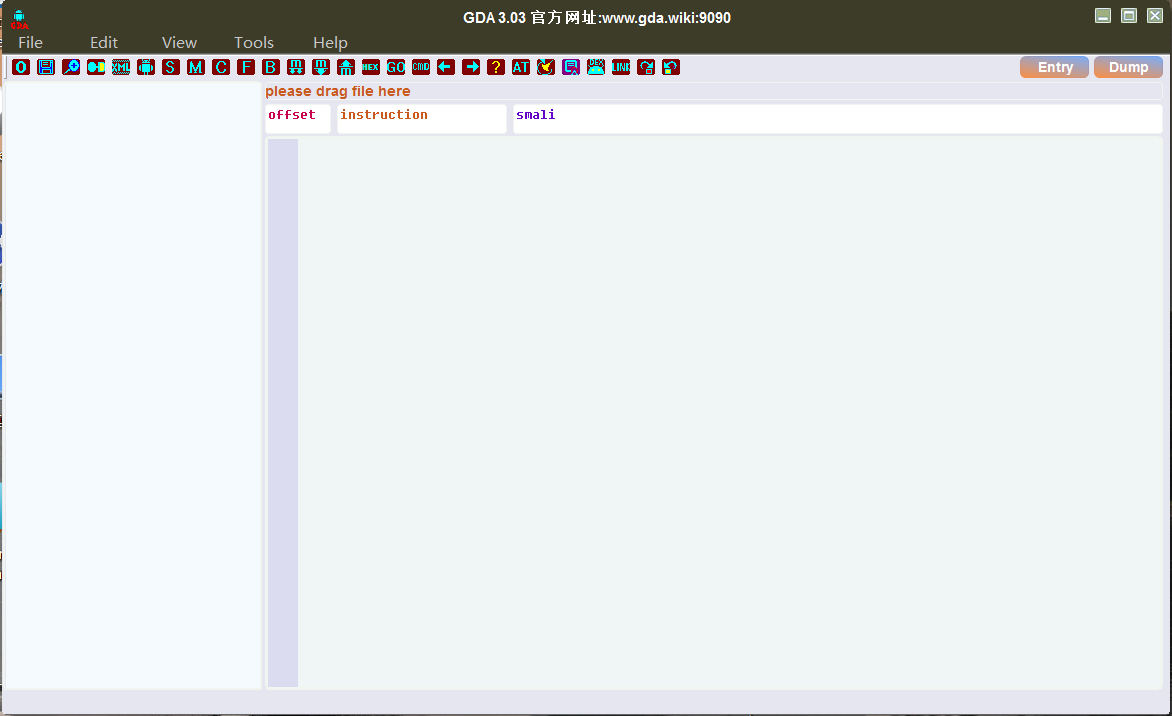

打开GDA并且将你所要分析apk文件拖拽到软件界面上:

如果APP被加固处理,GDA会对加固进行自动识别,显示在Dex头和APK权限之间,如图

点击OPTLoad可以进入到APK的入口函数:

在汇编代码区,可以按F5反编译当前方法。

双击进入被调用函数,X交叉引用查看调用者。

【工具说明】

1.二进制XML解码完全自主实现的解码,可绕过反解码技术,成功解析XML。

2.算法工具

实现加密解密功能,实现了如下算法:

Hash算法: md2 md4 md5 sha sha1 sha224 sha256 sha384 sha512

对称加密:des idea rc2 rc4 rc4-40 rc2-40 rc2-64 bf cast5 aes(128 192 256)及其相应的模式如ecb cbc ofb cfb,其他模式如(cfb1 cfb8)

非对称加密:RSA

编码算法:base62, base64

3.进程模块dump工具

4.搜索工具(S)

【使用教程】

GJoy Dex Analysizer破解步骤Step 1 :打开 dex,可勾选 optload 进行自动定位到入口 activity ,只有AndroidManifest.xml 中描述的 package 与 dex 中的 package 相同才能凑效(如果选中后打开 dex 文件,只解析 com 包的类,解析完成后如果 classes.dex 目录下存在 AndroidManifest.xml ,会自动解析此文件,并且定位到其中指定的第一个执行的 activity. 如果打开之后点击,则会直接定位到主 activity )

Step 2 : s 查找字符串,找到关键点

Step 3 :m 修改跳转指令,光标移动要修改的指令处 M,显示如下:

·向偏移框中填入偏移地址可用反汇编地址处的指令,修改后 enter

·指令框中可用直接修改指令,修改后 enter

·smali 框可修改操作码,如 if-ltz 改为if-nez,修改后 enter

Step 4 :open->save modify 保存修改,如果打开的是 apk,则选 save dex as

Step 5 :dex 拖入 apk 压缩包中,签名即可

GJoy Dex Analysizer脱壳步骤

该部分功能还在完善,目前比较弱,需要 ROOT 权限才能 dump,以后会引入注入模块来实现更加强大的功能

Step 1 :打开 dump 窗口(点击按钮 dump,或者菜单 tools->open device )

Step 2 :等待窗口连接设备,直到显示出所有进程(有时较慢,需耐心等待)

Step 3 :双击所选进程行,或者右键打开进程,等待显示所有进程模块

Step 4 :单击要 dump 的模块,或者选中多行右键菜单 dump 即可 dump 出此模块,dump 的文件存放在 {GDA当前目录}/dum/{进程名}/{模块名}

Step 5 :打开 dump 出的 odex 或者 dex,如果是 odex 可以在菜单 open->save as dex 将 odex 转化为 dex

Step 6 :如果需要修复dex,只能依靠自己的技能

Step 7 :打开 dex 并加以分析

【常用快捷键】

快捷键X 交叉引用,定位调用者(支持字符串,类,方法,域,实用于smali和java)

Esc/<-/Backspace 退回到上一次访问的方法或者类

-> 下一个访问的方法或者类

G 跳转到指定偏移地址的方法

N 光标放在变量/方法/类上,可以修改相关名称

S 全局搜索

C 添加注释,仅支持java窗口

鼠标双击 光标置于方法处,双击可以进入查看方法或者其他数据。

M 光标置于指令行时编辑指令,仅支持smali窗口

UP 把焦点放在左边树形控件上,按下up键可以访问基于内存的上一个方法

Down 把焦点放在左边树形控件上,访问基于内存的下一个方法

D Dump方法的二进制数据,仅支持smali窗口

Enter 对所有编辑框的输入修改生效

H 16进制显示窗口

Ctr+A 全选

Ctr+C 拷贝

Ctr+V 粘贴仅适用可剪切的控件)

Ctr+X 剪切(仅适用可剪切的控件)

Ctr+F 查找当前窗口的字符串

Ctr+S 保持当前修改生成GDA数据库文件,如方法名,类名,指令修改、注

【更新日志】

1.添加URLs字符串功能,DexClass右键->UrlStrings2.为了支持后续污点传播分析以及模拟执行支持,重构了数据流分析部分,以方便后续功能扩展。

3.为了方便使用python的库进行自动化分析,添加了对python脚本的支持,需要安装32位的python2.7。

4.改善了反编译效果,对于方法中存在非结构化控制流图时,我采取return归约的方法降低jmp语句出现的概率,此外还修复了多处比较少见的bug。

5.对于空方法自动命名为Null_*

6.对get和set方法进行自动识别

7.添加了字节码签名功能,方便后续进行恶意代码特征库的构建,同时可以用于反混淆,以及库函数的识别。

8.添加了中文和英文动态切换的功能,默认为英文界面,菜单view->chinese

9.添加了get和set方法自动命名功能。

10.进一步加强了反编译器的稳定性和容错能力

11.修复了符合条件下,反编译会出现条件反转的问题。

12.分析MultiDex时,修复了在跨Dex交叉引用过程中,部分特殊方法无法交叉引用到的问题。

13.修复了快速频繁按下小盘的上下箭头键时的崩溃问题。

14.添加更多的加固和打包器特征,可识别国外主流加固或者打包厂商,识别标识里添加了加固链接。

15.重新优化了分析引擎,为后续的批量apk分析提供支持。