wsockexpert是一款经典实用的老牌http网络抓包软件。wsockexpert抓包工具具有体积小不占内存的特点,它主要可以在后台监视并记录某一程序进程通过网络接收和传送的全部数据内容,能够截取数据交换内容,有助于开发者进行应用程序的网络调试以及分析网络程序的通信协议。

WSockExpert的使用原理:当指定某个进程后,WSockExpert就会在后台自己主动监视记录该进程通过网络接收和传送的全部数据。在进行网页脚 本攻击时,我们经常会利用到用户验证漏洞、Cookie构造等手段,在使用这些入侵手段时,我们先用WSockExpert截获站点与本机的交换数据,然 后改动截获到的网络交换数据,将伪造的数据包再次提交发送给站点进行脚本入侵,从而完毕攻击的过程。

2、体积小,不占内存,实用性高

3、不仅可以调试网络,还可以修改数据。

1单文件绿色版带着方便也不用安装

2不用Wincap支持

3可以只抓指定进程((渗透)比如上传文件(破解)看软件执行某个操作后向外发了什么)

4兼容性也不错支持WIN72008等系统

缺点:

1对于大量数据的包软件就崩溃卡死

(用skype给同事传个几G的文件立马白屏)

2只能先运行测试体后刷新列表进程才能进行抓包

3有时抓包时好像突然会卡住

2、默认情况下,刚刚打开的进程已经开始监视数据,需要的话您可以手动按下工具条上的"Start/Stop Capture" 按钮进行监视/不监视的切换,如果发现一开始没有自动进行监视,您也需要手工进行切换。

3、使用"add filter","Edit Filter"等可以添加/修改筛选条件,这可以用来自动修改应用程序向外发送的数据,具体使用方法和WPE的类似。

4、创建好筛选条件后,您需要按下"Set Filter"按钮进行设置应用,否则这些筛选条件不会起作用。

5、在筛选列表上的右键菜单中您可以保存/装载筛选条件。

6、通过"Change Packet View"按钮您可以切换数据包的显示方式:文本方式和十六进制方式。

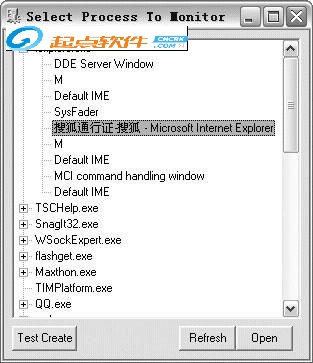

点击工具栏上的“打开”button打开监视进程选择对话框:

在当中找到须要监视的进程后,点击左边的加号button,展开后选择须要监视的进程就可以。以监视IE浏览器网络数据为例,能够在打开的对话窗体中找到进程项目名“iexplorer.exe”并展开,在其下选择正在登录的网页名称,比如“搜狐通行证-搜狐-MicrosoftInternetExplorer”的进程。选择该进程后,点击对话框中的“Open”button,返回主界面開始对本机与“搜狐通行证”站点的数据交换进行监控。假设点击对话框中的“Refresh”button的话,能够刷新列表中的进程项目名。

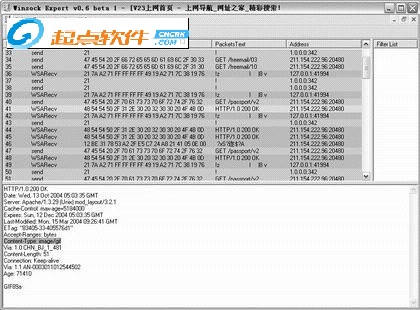

在主界面的上部窗体中,将即时显示本地主机与远程站点进行的每一次数据交换(如图3)。

能够从“Status”中看到此次数据交换是发送或接收的状态,并可在“PacketsHex”列中看到交换数据的十六进制代码;在“PacketsText”中显示的是十六进制代码转换过来的信息。从“Address”列中能够查看到每次数据交换经过了多少次IP地址传递与转换,并可查看到远程主机的IP地址。

点击窗体中的某次数据交换,在下方的窗体中能够看到具体的转换后的交换数据信息,相似:

GET /freemail/030814/c.gif HTTP/1.1

Accept: */*

Referer: http://passport.sohu.com/auth.jsp

Accept-Language: zh-cn

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; Maxthon)

Host: images.sohu.com

Connection: Keep-Alive

Cookie: SUV=0410082157007081; IPLOC=CN52; SITESERVER=ID=a936e6b07d96bcc24d5b8b59e9cf435a”

在捕获到的信息中比較重要的数据项目有:“GET……”,该项表示与站点交换信息的方式;“Referer:”,表示WSE捕获到的数据提交网页,这在查找一些隐藏的登录网页时较为实用;以及远程主机名“Host”、连接方式“Connetcion”等,当中的“Cookie”在构造伪装数据时一般都要用到。

在这里,我们捕获到的是password传送步骤的交换信息,在诸如发贴、文件上传等操作时,还能够捕获到的一些重要的信息,如“Content-Type:image/gif”代表了上传的文件类型,而“Content-Length:”表示Cookie的数据长度;还有文件上传后的保存路径等等,总之不论什么重要的隐藏数据交换都逃不脱你的眼睛。

小提示:此外在工具栏上还有“Filter”过滤button,能够对接收和发送的数据信息进行过滤保存与清除,在此就不做具体介绍了。

在安装的时候,右键属性兼容性,试试VISTA然后下面选择“以管理员身份运行此程序”找到安装文件把里面所有文件以的EXE结尾的程序选择和前面一样的兼容模式,上面兼容模式比较多,一般VISTA就可以!不行的话,换换其他兼容模式!

2、无法抓取到电影的下载地址,只抓到了播放地址,在地址栏打开后会自动弹出远古播放器,我如何通过该软件抓取到真实的地址呢?

杀毒软件或者防火墙的问题,它把wsockexpert当成木马之类的软件了,你可以在杀毒软件里设置一下。

【基本介绍】

WSockExpert是一个抓包工具,它能够用来监视和截获指定进程网络数据的传输,对測试站点时非常实用。在黑客的手中,它经常被用来改动网络发送和接收数据,利用它能够协助完毕非常多网页脚本入侵工作。WSockExpert的使用原理:当指定某个进程后,WSockExpert就会在后台自己主动监视记录该进程通过网络接收和传送的全部数据。在进行网页脚 本攻击时,我们经常会利用到用户验证漏洞、Cookie构造等手段,在使用这些入侵手段时,我们先用WSockExpert截获站点与本机的交换数据,然 后改动截获到的网络交换数据,将伪造的数据包再次提交发送给站点进行脚本入侵,从而完毕攻击的过程。

【软件特点】

1、操作简单,容易快速上手2、体积小,不占内存,实用性高

3、不仅可以调试网络,还可以修改数据。

【软件评价】

优点:1单文件绿色版带着方便也不用安装

2不用Wincap支持

3可以只抓指定进程((渗透)比如上传文件(破解)看软件执行某个操作后向外发了什么)

4兼容性也不错支持WIN72008等系统

缺点:

1对于大量数据的包软件就崩溃卡死

(用skype给同事传个几G的文件立马白屏)

2只能先运行测试体后刷新列表进程才能进行抓包

3有时抓包时好像突然会卡住

【使用流程】

1、首先运行本软件和需要监视的网络应用程序,然后使用"Open Process"按钮,选择正确的程序打开,这时候会创建一个子窗口,使用同样的方法您可以同时监视多个进程。2、默认情况下,刚刚打开的进程已经开始监视数据,需要的话您可以手动按下工具条上的"Start/Stop Capture" 按钮进行监视/不监视的切换,如果发现一开始没有自动进行监视,您也需要手工进行切换。

3、使用"add filter","Edit Filter"等可以添加/修改筛选条件,这可以用来自动修改应用程序向外发送的数据,具体使用方法和WPE的类似。

4、创建好筛选条件后,您需要按下"Set Filter"按钮进行设置应用,否则这些筛选条件不会起作用。

5、在筛选列表上的右键菜单中您可以保存/装载筛选条件。

6、通过"Change Packet View"按钮您可以切换数据包的显示方式:文本方式和十六进制方式。

【使用教程】

WSockExpert的使用很easy,软件执行后界面如图所看到的:

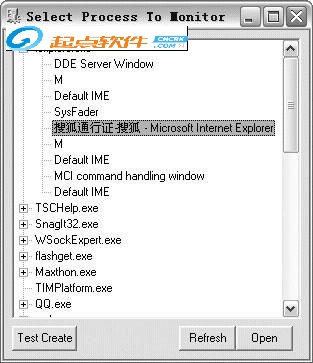

点击工具栏上的“打开”button打开监视进程选择对话框:

在当中找到须要监视的进程后,点击左边的加号button,展开后选择须要监视的进程就可以。以监视IE浏览器网络数据为例,能够在打开的对话窗体中找到进程项目名“iexplorer.exe”并展开,在其下选择正在登录的网页名称,比如“搜狐通行证-搜狐-MicrosoftInternetExplorer”的进程。选择该进程后,点击对话框中的“Open”button,返回主界面開始对本机与“搜狐通行证”站点的数据交换进行监控。假设点击对话框中的“Refresh”button的话,能够刷新列表中的进程项目名。

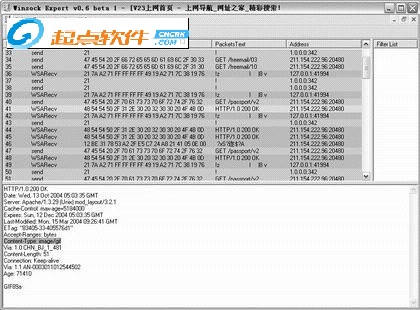

在主界面的上部窗体中,将即时显示本地主机与远程站点进行的每一次数据交换(如图3)。

能够从“Status”中看到此次数据交换是发送或接收的状态,并可在“PacketsHex”列中看到交换数据的十六进制代码;在“PacketsText”中显示的是十六进制代码转换过来的信息。从“Address”列中能够查看到每次数据交换经过了多少次IP地址传递与转换,并可查看到远程主机的IP地址。

点击窗体中的某次数据交换,在下方的窗体中能够看到具体的转换后的交换数据信息,相似:

GET /freemail/030814/c.gif HTTP/1.1

Accept: */*

Referer: http://passport.sohu.com/auth.jsp

Accept-Language: zh-cn

Accept-Encoding: gzip, deflate

User-Agent: Mozilla/4.0 (compatible; MSIE 6.0; Windows NT 5.1; Maxthon)

Host: images.sohu.com

Connection: Keep-Alive

Cookie: SUV=0410082157007081; IPLOC=CN52; SITESERVER=ID=a936e6b07d96bcc24d5b8b59e9cf435a”

在捕获到的信息中比較重要的数据项目有:“GET……”,该项表示与站点交换信息的方式;“Referer:”,表示WSE捕获到的数据提交网页,这在查找一些隐藏的登录网页时较为实用;以及远程主机名“Host”、连接方式“Connetcion”等,当中的“Cookie”在构造伪装数据时一般都要用到。

在这里,我们捕获到的是password传送步骤的交换信息,在诸如发贴、文件上传等操作时,还能够捕获到的一些重要的信息,如“Content-Type:image/gif”代表了上传的文件类型,而“Content-Length:”表示Cookie的数据长度;还有文件上传后的保存路径等等,总之不论什么重要的隐藏数据交换都逃不脱你的眼睛。

小提示:此外在工具栏上还有“Filter”过滤button,能够对接收和发送的数据信息进行过滤保存与清除,在此就不做具体介绍了。

【常见问题】

1、WSockExpert怎么在win7下运行?在安装的时候,右键属性兼容性,试试VISTA然后下面选择“以管理员身份运行此程序”找到安装文件把里面所有文件以的EXE结尾的程序选择和前面一样的兼容模式,上面兼容模式比较多,一般VISTA就可以!不行的话,换换其他兼容模式!

2、无法抓取到电影的下载地址,只抓到了播放地址,在地址栏打开后会自动弹出远古播放器,我如何通过该软件抓取到真实的地址呢?

杀毒软件或者防火墙的问题,它把wsockexpert当成木马之类的软件了,你可以在杀毒软件里设置一下。